关于 Windows 通用日志文件系统 CLFS 中现已修补的安全漏洞的详细信息已披露,攻击者可利用该漏洞在受感染机器上提权。

该漏洞的漏洞号为 CVE-2022-37969(CVSS评分:7.8),该漏洞已在微软的2022年9月的安全补丁中进行了更新修复,同时还指出该漏洞正在被广泛利用。

根据中国网络安全行业门户极牛网(GeekNB.com)的梳理,攻击者必须已经拥有访问权限并能够在目标系统上运行代码,才能利用该漏洞进行提权操作,如果攻击者在目标系统上还没有这种能力,该漏洞无法实现远程执行代码。

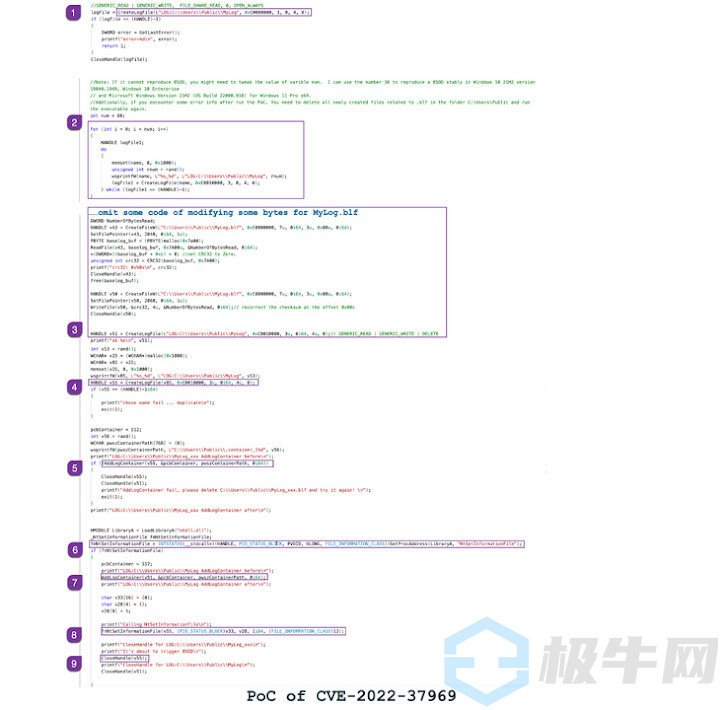

在该漏洞的详细信息披露中,安全研究人员在 2022 年 9 月 2 日捕获了当时的零日漏洞。该漏洞的成因是由于缺乏对 CLFS.sys 中基本日志文件 (BLF) 的基本记录头中的字段 cbSymbolZone 的严格边界检查。

如果字段 cbSymbolZone 设置为无效偏移量,则会在无效偏移量处发生越界写入。

CLFS通用日志文件系统是一种通用日志服务,可供在用户模式或内核模式下运行的软件应用程序用于记录数据和事件并优化日志访问。

该漏洞源于一个名为基本记录的元数据块,该元数据块存在于基本日志文件中,该数据块是在使用 CreateLogFile() 函数创建日志文件时生成的。

基本记录包含存储与基本日志文件相关的各种客户端、容器和安全上下文的信息的符号表。因此,通过特制的基本日志文件成功利用 CVE-2022-37969 可能会导致内存损坏,进而以可靠的方式引发系统崩溃(又名蓝屏死机或BSoD)。

也就是说,系统崩溃只是利用漏洞产生的结果之一,因为它也可以被武器化以实现特权升级,安全研究人员进一步提供了PoC代码来触发验证安全漏洞。

极牛网精选文章《Windows中 CLFS 日志服务曝漏洞,可通过越界写入实现提权》文中所述为作者独立观点,不代表极牛网立场。如有侵权请联系删除。如若转载请注明出处:https://geeknb.com/21372.html

微信公众号

微信公众号  微信小程序

微信小程序