在过去几年中,发生了许多引人注目的安全漏洞。这些漏洞凸显了这样一个事实,即传统的网络防御已经严重不足,需要更强大的防御。因此,许多组织已经过渡到零信任安全模型。

零信任安全模型基于不应该隐式信任任何 IT 资源的想法。在引入零信任安全之前,经过身份验证进入网络的用户在其会话期间是值得信任的,用户的设备也是如此。

根据网络安全行业门户极牛网GEEKNB.COM的梳理,在零信任模型中,用户不再被认为是值得信赖的,因为他们在会话开始时输入了密码。相反,用户的身份是通过多因素身份验证来验证的,如果用户尝试访问特别敏感的资源或者用户尝试做一些不寻常的事情,则可能会提示用户重新进行身份验证。

在您的组织内实施零信任有多复杂?

由于多种原因,零信任安全往往难以实施。首先,零信任安全通常意味着以与 IT 和组织用户习惯的截然不同的方式运行。对于 IT 部门来说,这几乎总是意味着学习新技能并放弃某些特权。对于最终用户而言,向零信任安全的过渡可能意味着在更加严格的环境中工作。

使零信任安全难以实施的另一件事是,最好将零信任视为组织渴望实现的状态。没有任何组织可以购买的产品可以立即将组织转变为零信任模型。同样,组织无法遵循任何程序来配置其 IT 资源以实现零信任。实施零信任的方式因组织而异。

零信任模型提供哪些类型的额外安全性?

虽然有时很容易将零信任模型视为以用户为中心,但零信任确实意味着确保所有操作都可以验证,并且没有正确验证就不能执行任何操作。每个零信任实现都不同,但这里有几个通常包含在零信任中的属性:

- 所有用户帐户都需要多因素身份验证。此外,如果用户长时间保持登录状态、尝试做一些不寻常的事情或尝试访问敏感信息,则可能需要他们证明自己的身份。

- 设备经过验证以确保它们不会受到损害。曾几何时,用户几乎完全从加入域的公司桌面登录,这些桌面由组策略和其他安全机制加固。今天,用户从个人设备登录同样常见。零信任模型通常侧重于确保设备在允许其访问网络之前满足特定标准。例如,对于 Windows 设备,可能需要该设备启用 Windows 防火墙、安装防病毒软件并安装最新的 Windows 更新。

- 最低特权访问是常态。用户只能访问用户完成工作所需的资源,仅此而已。此外,用户只有在必要时才能获得对资源的写访问权限。

- AI用于增强安全性。人工智能和机器学习监控网络并检测任何可能预示安全问题的异常行为。

零信任模型可以防止网络攻击的任何示例?

可以想象,零信任模型可以阻止大多数安全漏洞。以 2013 年零售商 Target臭名昭著的数据泄露为例。攻击者通过使用窃取的凭据访问 Target 的网关,然后利用各种弱点访问客户服务数据库。

多因素身份验证的零信任原则可以从一开始就阻止被盗凭据的使用。然而,即使攻击者成功登录,成功实施最低权限访问也可能阻止攻击者访问数据库或植入恶意软件(这也是攻击的一部分)。此外,面向安全的机器学习机制可能已经能够检测到异常活动并阻止攻击。

信任 IT 员工怎么样?

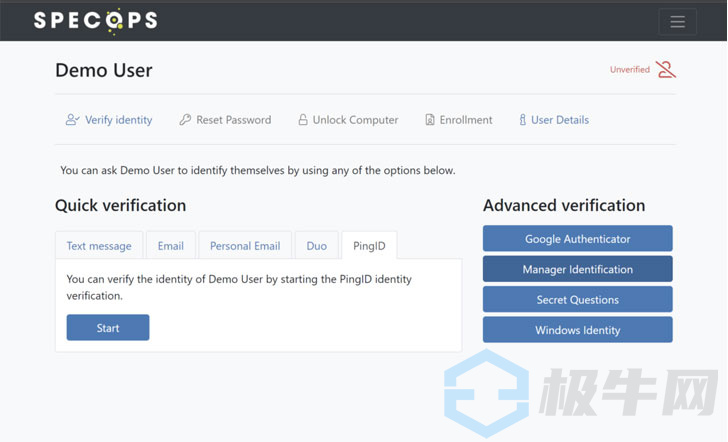

尽管零信任模型最常应用于 IT 系统,但同样重要的是要认识到,员工可以通过多种方式破坏组织的安全性,而无需直接攻击 IT 系统。即使是拨打组织服务台这样简单的事情,也可能危及组织的安全。

根据网络安全行业门户极牛网GEEKNB.COM的梳理,如果用户要联系组织的服务台寻求密码重置等问题的帮助,技术人员可能会采取措施尝试确认用户的身份。这可能涉及向用户询问安全问题,例如他们的员工 ID 号。问题在于攻击者可以通过多种方式获取此信息并使用它来冒充合法用户并通过伪造的密码重置获得对他们帐户的访问权限。

服务台代理也可能对组织的安全构成威胁。毕竟,通常没有什么能阻止技术人员简单地重置用户的密码(没有收到密码重置请求),然后使用重置的密码来访问用户的帐户。

极牛网精选文章《零信任架构的理念和实施之间的差距有多少?》文中所述为作者独立观点,不代表极牛网立场。如有侵权请联系删除。如若转载请注明出处:https://geeknb.com/16394.html

微信公众号

微信公众号  微信小程序

微信小程序